Amazon Web Services 한국 블로그

AWS IAM Access Analyzer 업데이트 – 정책 검증 기능 출시

AWS Identity and Access Management (IAM) 는 AWS에서 가장 중요하고 기본적인 서비스입니다. 여러분은 특정 AWS 서비스 및 리소스에 대한 액세스의 원하는 수준을 IAM 정책 및 서비스 제어 정책(SCP)으로 정의할 수 있으며, 이들 정책을 IAM 주체 (사용자 및 역할 ), 사용자 그룹 또는 AWS 자원에 추가할 수 있습니다. IAM을 통해 얻을 수 있는 세분화 된 제어에는 거의 항상 최소 권한 액세스를 설정하려고 노력하면서, IAM을 올바르게 사용해야 합니다.

아직 IAM에 대해 익숙하지 않으신 분들은 IAM 자습서가 도움이 될 것입니다, 그리고 IAM Access Analyzer는 외부 엔티티와 공유 자원을 빠르게 식별하는 데 도움이 됩니다. 최근에 권한 변경 사항을 배포하기 전에 S3 버킷에 대한 액세스를 검증하는 기능을 출시하기도 했습니다.

새로운 IAM 정책 검증 기능 출시

오늘 IAM Access Analyzer에 신규 정책 검증을 추가합니다. 이 기능은 오랜 기간 테스트를 거친 AWS 모범 사례를 활용하는 IAM 정책 및 서비스 제어 정책를 구성하는 데 도움이 됩니다.

개발자와 보안 팀이 사용할 수 있게 설계된 본 유효성 검사는 정책을 IAM 주체에 연결되기 전에 수행됩니다. 보안 상태를 개선하고 대규모 정책 관리를 단순화하도록 설계된 100 개 이상의 검사가 미리 수행됩니다. 각 검사 결과에는 자세한 정보와 구체적인 권장 사항이 포함됩니다.

유효성 검사는 IAM 콘솔의 JSON 정책 편집기와 명령 줄 (aws accessanalyzer validate-policy) 및 자신의 코드 ( ValidatePolicy)을 통해 사용할 수 있습니다. CLI 및 API 옵션을 사용하여 CI/CD 워크 플로의 일부로 프로그래밍 방식 유효성 검사를 수행 할 수 있습니다.

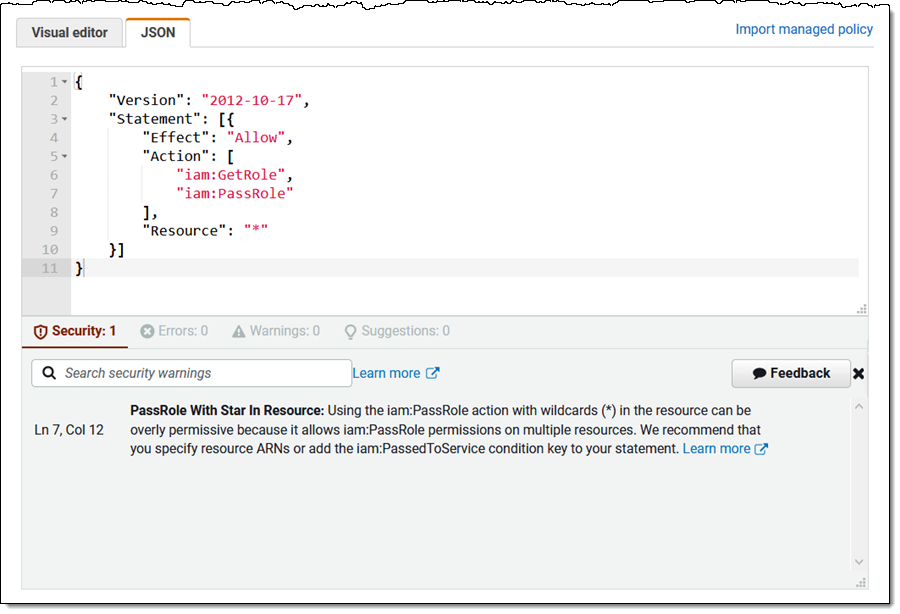

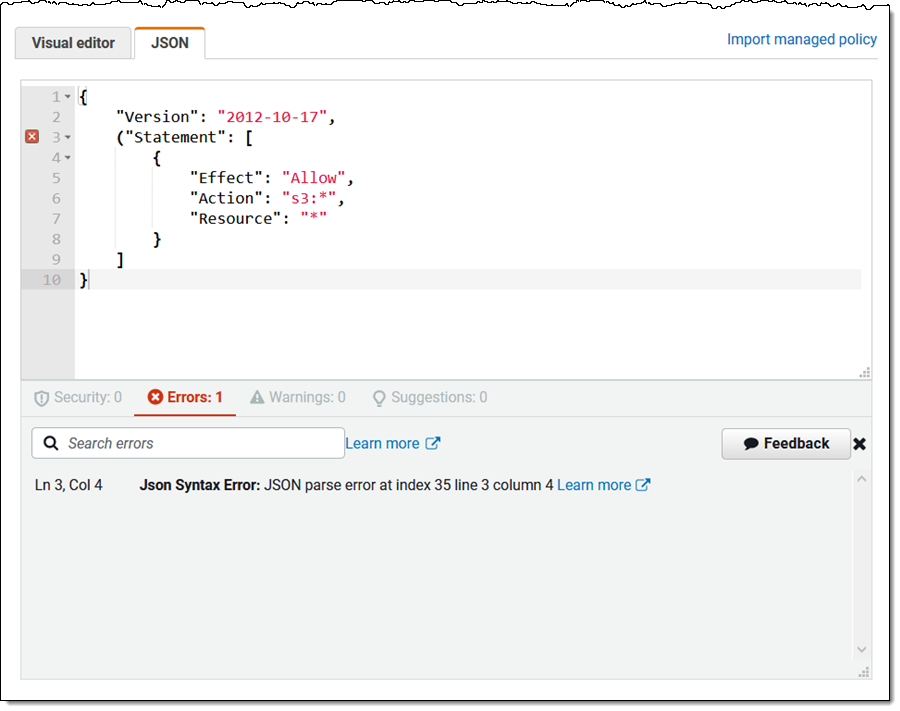

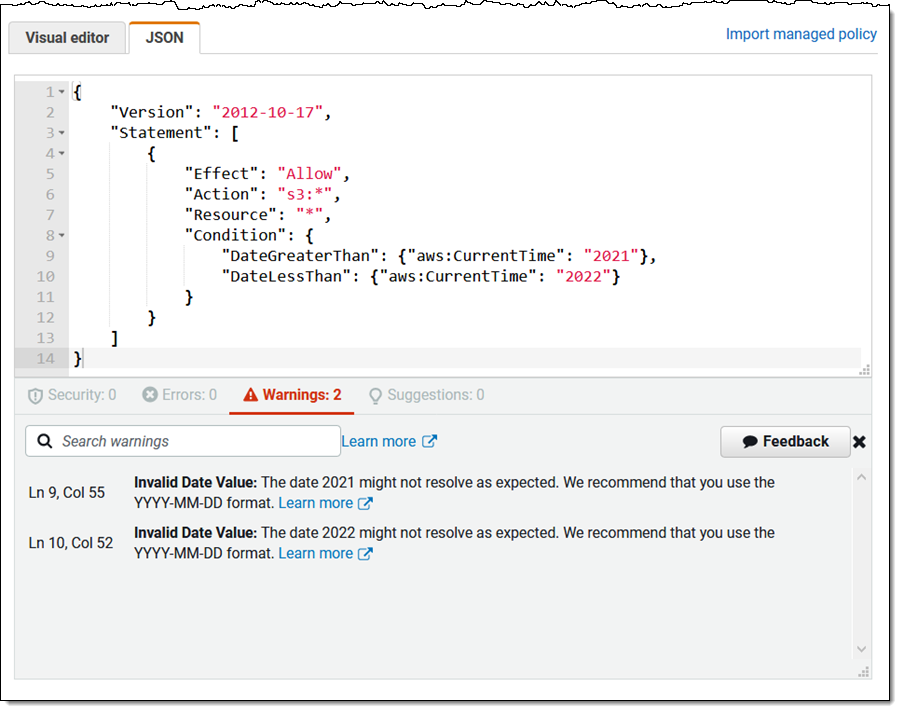

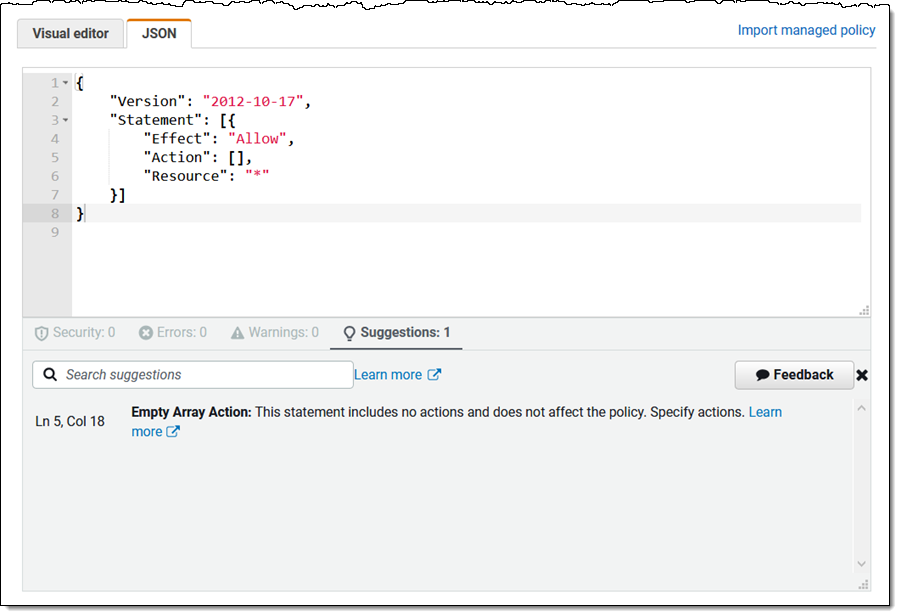

IAM 콘솔에서 정책 검증은 고객 관리형 정책을 생성하거나 편집 할 때마다 실시간으로 발생하며, 결과는 심각도별로 분류됩니다. 여기 예시들이 있습니다:

보안 – 지나치게 관대하며 보안 위험이 될 수 있는 정책 요소입니다. 여기에는 iam:PassRole와 함께 NotResource또는 “*”( 와일드 카드 )를 리소스로 사용 중입니다.

오류 – 정책의 작동을 중지하는 정책 요소입니다. 여기에는 여러 유형의 구문 오류, 누락 된 작업, 잘못된 구문 등이 포함됩니다.

경고 – 더 이상 사용되지 않는 전역 조건 키 또는 유효하지 않은 사용자에 대한 참조 및 모호한 날짜 사용과 같이 AWS 모범 사례를 따르지 않는 정책 요소를 포함합니다.

제안 – 누락되었거나 비어 있거나 중복 된 정책 요소를 포함합니다.

알아야 할 사항

앞서 언급했듯이 우선 100 개가 넘는 검증 세트로를 출시합니다. 시간이 지남에 따라 더 많은 것을 추가 할 계획이 있으며, 여러분ㅇ의 추가 제안을 환영합니다.

Amazon 내부에서 사용하고 있었던 모범 사례를 기반으로 IAM 정책을 정기적으로 검증하고 적절할 때 세부 조정을 할 예정입니다. 때로 기존 관리형 정책을 더 이상 사용되지 않음으로 표시하고, 이메일을 통해 고객에게 알림을 제공하며 업데이트를 계속 제공합니다. 이러한 프로세스에 대해 자세히 알아 보려면 미사용 AWS 관리형 정책을 참고하세요.

Duo Labs이 만든 parliament처럼 AWS에서 사용할 수 있는 오픈 소스 정책 린터(linters)가 이미 여러 개 있습니다. 물론 이러한 도구도 유용하지만, 정책을 편집하는 동안 미리 검증 기능을 원한다는 고객이 많았습니다. IAM팀의 개발자들이 이러한 고객 피드백에 응답하고, 처음부터 정책 검증을 구현했습니다.

이제 모든 AWS 리전에서 무료로 이 기능을 사용할 수 있습니다.

— Jeff ;